Comandos básicos de mySQL desde la Línea de Comandos de Windows

Para acceder a la línea de Comandos de Windows solo escribes

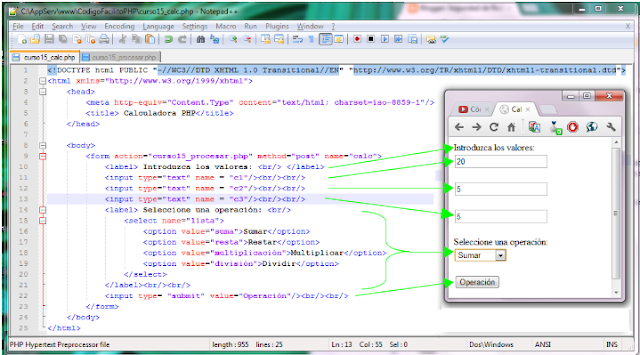

Digitarémos los siguientes comandos:

C:\AppServ\MySQL>

C:\AppServ\MySQL\bin>

Enter password:

Ahora hemos accedido a nuestra base de datos, por lo tanto crearemos nuestra primera base de datos:

mysql>

mysql>

El crear una tabla no la selecciona automáticamente para ser usada, así que tenemos que hacerlo de forma explicita,

mysql>

allí podremos crear algunas tablas:

mysql>

mysql>

una vez la tabla ha sido creada podemos verla con el siguiente comando

mysql>

+--------------------------+

| Tables_in_authentication

+--------------------------+

| ctg_usertype

| tbl_users

+-------------------------+

para verificar que la tabla fue creada como se esparaba podemos usar el comando DESCRIBE:

mysql>

Ahora vamos a insertar algunos registros

msql>

msql>

msql>

msql>

msql>

msql>

cmd en el cuadro de las opciones de busqueda,

Debes saber en que directorio está instalado tu servidor MySQL, en mi caso está en C:\AppServ\MySQL, cuando encuetres el símbolo ◄┘ indica un Enter.

Digitarémos los siguientes comandos:

C:\AppServ\MySQL>

cd bin ◄┘ C:\AppServ\MySQL\bin>

mysql.exe -h localhost -u root -p ◄┘ Enter password:

***** ◄┘

Ahora hemos accedido a nuestra base de datos, por lo tanto crearemos nuestra primera base de datos:

mysql>

CREATE DATABASE authentication; ◄┘ mysql>

SHOW DATABASES; ◄┘

El crear una tabla no la selecciona automáticamente para ser usada, así que tenemos que hacerlo de forma explicita,

mysql>

USE authentication; ◄┘

Database changed

allí podremos crear algunas tablas:

mysql>

create table ctg_usertype

(id_UserType int not null auto_increment,

tx_UserType varchar(100),

primary key(id_UserType)); ◄┘

mysql>

create table tbl_users(

id_user int not null auto_increment,

tx_name varchar(50) not null,

tx_lastname varchar(50),

tx_function varchar(50),

tx_email varchar(100),

tx_username varchar(50),

tx_password varchar(250),

id_UserType int,

primary key(id_user),

foreign key(id_UserType) references ctg_usertype(id_UserType)); ◄┘

una vez la tabla ha sido creada podemos verla con el siguiente comando

mysql>

show tables; ◄┘ +--------------------------+

| Tables_in_authentication

+--------------------------+

| ctg_usertype

| tbl_users

+-------------------------+

para verificar que la tabla fue creada como se esparaba podemos usar el comando DESCRIBE:

mysql>

DESCRIBE authentication; ◄┘

Ahora vamos a insertar algunos registros

msql>

INSERT INTO ctg_usertype VALUES (1, 'admin'); ◄┘msql>

INSERT INTO ctg_usertype VALUES (2, 'user'); ◄┘msql>

INSERT INTO ctg_usertype VALUES (3, 'guest'); ◄┘

msql>

INSERT INTO tbl_users VALUES (1, 'admin', 'admin', 'administrator', admin@mydomain.com','admin', 's3cr3t', 1); ◄┘ msql>

INSERT INTO tbl_users VALUES (5, 'Sujel', 'Murillo', 'tester', smurillo@mydomain.com','smurillo', '12345', 2); ◄┘msql>

INSERT INTO tbl_users VALUES (6, 'test', 'test', 'temporal guest', guest@mydomain.com','guest', '12345', 2); ◄┘Para comprobar que se han agregado bien los registros vamos a utilizar:

mysql>

SELECT * FROM ctg_usertype;mysql>

SELECT * FROM tbl_users;

Si tienes información adicional sobre este tema, tus comentarios o links de referencia serán bienvenidos.