Muchos piratas informáticos están en el negocio para hacer transferencias

bancarias ilegales, robar secretos comerciales, substraer información de

Investigación y desarrollo, o obtener ventajas desleales sobre un

rival, por ejemplo aplicar un ataque DoS a eBay en los últimos minutos

de una subasta.

¿Que es lo que quieren los piratas informáticos? Esta es una pregunta demasiado general, porque su solución especificaría diferentes perfiles delictivos. Lo único claro es que aquel típico cliché del intruso entre 14 y 34 años de edad, adicto a la informática, sin ningún interés comercial, es una especie en vía de extinción.

|

| Imagen de Bigstock |

Los intrusos que roban información confidencial van detrás de un bien específico.

El botín puede variar desde códigos de activación de los juegos mas populares

del momento, información bancaria, hasta secretos comerciales o

gubernamentales. Los sistemas de gobierno poseen grandes cantidades de

información personal sensible y muy valiosa, por lo que se encuentran en la categoría de alto riesgo.

En cuestiones de comerciales es muy común acosar empresas, políticos o figuras públicas modificando la información desplegada en sus páginas web oficiales, inhabilitar sistemas generando ataques de Denegación de servicio (DoS) que saturen los servidores de la competencia o simplemente robando información para obtener un beneficio personal.

Este es el caso de un estudiante anónimo de 21 años quien se hace llamar "0x80", el requiere aproximadamente solo 2 minutos de trabajo diario para gestionar botnets y obtener Ingresos mensuales de $ 6.800 en promedio. ¿Como? Conversando con personas en los chats mientras que los bots le generan dinero [Krebs2006 ].

Si este suena como el trabajo de tus sueños sería bueno que revisaras cuales serían tus funciones:

- Controlar mas de 13.000 computadores en más de 20 países.

- Cuando los hosts infectados descargan parches, es necesario buscar nuevas víctimas

- Desplegar publicidad de Adware y generar minería de datos de los hábitos de navegación de la víctima.

- Mientras tanto los bots recogen contraseñas, direcciones de correo electrónico, numero de seguro social, datos bancarios y de tarjetas de crédito

- Empresas como TopConverting.com, GammaCash.com, Loudcash o 180Solutions pagan por esta información.

|

| http://www.microsoft.com |

Interesante ¿verdad?, pero si te empeñas en empezar este estilo de vida, piénsalo muy bien, ya que algunos casos mas conocidos no han tenido finales felices. Por ejemplo Sean Smith pagó 5 años de prisión y una multa de 150.000 dolares por crear el virus Melisa (Mail-lissa), el cual fue desarrollado usando "Word" el procesador de texto de Microsoft office, este enviaba correo electrónicos masivos desde la propia cuenta del usuario a través de Outlook. Si un documento de Word que contenía el virus, ya fuera List.doc u otro archivo infectado, era descargado y abierto, se activaba la macro que lo replicaba.

Ehud Tenenbaum conocido como "The Analyzer" Irrumpió en la red del Departamento de Defensa EE.UU. Por lo que fue condenado a 6 meses de prisión y una multa de 18.000 dolares, mientras que Dmitry Sklyarov abrió el código de eBooks de Adobe y fue arrestado después de dar una conferencia titulada "Seguridad eBook - Teoría y práctica "en la convención de DEF CON en Las Vegas, Nevada. Él fue acusado de distribuir un producto diseñado para eludir las medidas de protección del copyright y arrestado por el FBI cuando se disponía a regresar a Moscú.

La confidencialidad es uno de los principales objetivos de la seguridad y se refiere a la exposición no autorizada de datos, es cuando terceros tienen acceso, conocimiento o liberan intencionalmente información sensible de manera ilegal.

En general los intrusos son externos, sin embargo las empresas también tienen que afrontar amenazas internas que son mucho mas difíciles de manejar debido a la relación de confianza que se genera entre las personas que trabajan en un proyecto de investigación y desarrollo. Sumado a que el nivel de habilidad necesaria para ocultar código malicioso es mucho menor que el requerido para encontrarlo, esto significa que es fácil ocultar código en grandes paquetes de software o instalar backdoors prácticamente imposibles de detectar, cualquier persona con acceso al medio desarrollo es capaz de ingresarlo.

Un ejemplo que cabe mencionar de amenazas internas es la de Rob Harris quien trabajaba en una fábrica de máquinas traga-monedas, el inyecto un código en la unidad de pruebas, para generar un algoritmo que activaba el modo ganador después de ingresar una secuencia específica de monedas, este código nunca fue detectado en el proceso de producción. Fue atrapado cuando su codicia despertó sospechas después de haber ganado mas de 100.000 dolares.

Los ejemplos expuestos anteriormente demuestran que la seguridad informática tiene aplicaciones en todos los ámbitos que rodean nuestros entornos, desde el hogar, las compañías privadas y entidades gubernamentales, los riesgos de perder confidencialidad siempre están presentes y somos nosotros los profesionales de seguridad IT quienes debemos crear conciencia de como proteger nuestros sistemas.

La confidencialidad es uno de los principales objetivos de la seguridad y se refiere a la exposición no autorizada de datos, es cuando terceros tienen acceso, conocimiento o liberan intencionalmente información sensible de manera ilegal.

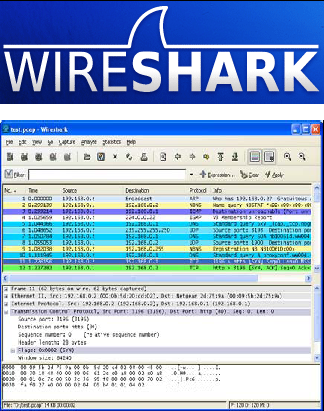

Existen dos formas de romper la confidencialidad del sistema, la primera es por

intrusión no autorizada sobrepasando las protecciones

de control de acceso y las políticas de seguridad del sistema. La

segunda forma es la Interceptación de paquetes y datos en transito,

como correos electrónicos o interfiriendo canales de comunicación para

obtener información a través de

la observación de los patrones del tráfico de red con herramientas de

análisis de tráfico como wireshark.

|

| Imagen de http://blogofsysadmins.com |

En este enlace podrás descargar este interesante Manual de análisis de tráfico con wireshark

En general los intrusos son externos, sin embargo las empresas también tienen que afrontar amenazas internas que son mucho mas difíciles de manejar debido a la relación de confianza que se genera entre las personas que trabajan en un proyecto de investigación y desarrollo. Sumado a que el nivel de habilidad necesaria para ocultar código malicioso es mucho menor que el requerido para encontrarlo, esto significa que es fácil ocultar código en grandes paquetes de software o instalar backdoors prácticamente imposibles de detectar, cualquier persona con acceso al medio desarrollo es capaz de ingresarlo.

Un ejemplo que cabe mencionar de amenazas internas es la de Rob Harris quien trabajaba en una fábrica de máquinas traga-monedas, el inyecto un código en la unidad de pruebas, para generar un algoritmo que activaba el modo ganador después de ingresar una secuencia específica de monedas, este código nunca fue detectado en el proceso de producción. Fue atrapado cuando su codicia despertó sospechas después de haber ganado mas de 100.000 dolares.

Los ejemplos expuestos anteriormente demuestran que la seguridad informática tiene aplicaciones en todos los ámbitos que rodean nuestros entornos, desde el hogar, las compañías privadas y entidades gubernamentales, los riesgos de perder confidencialidad siempre están presentes y somos nosotros los profesionales de seguridad IT quienes debemos crear conciencia de como proteger nuestros sistemas.

Referencia: Krebs2006 : Krebs, B., Invasion of the Computer Snatchers, 2006

Mas información en: Seguridad IT III: La biodiversidad en el ecosistema de las vulnerabilidades

Si tienes información adicional sobre este tema, tus comentarios o links de referencia serán bienvenidos.